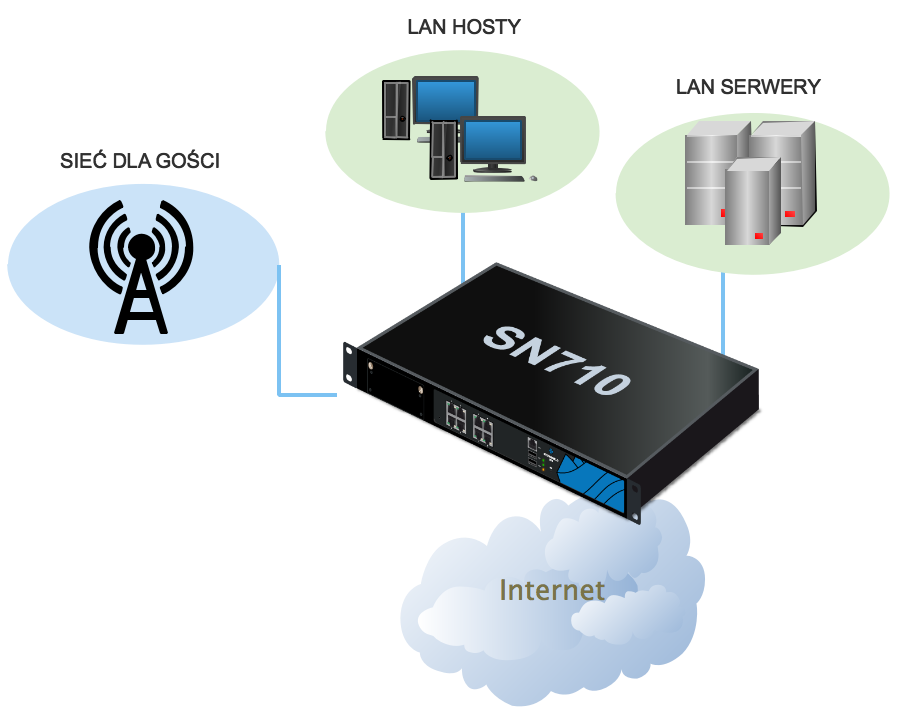

Zabezpieczenie sieci dostępnej dla gości firmy

Artykuł opisuje rozwiązanie problemu konfiguracji podsieci udostępniającej podstawowe serwisy internetowe dla osób odwiedzających firmę lub pracowników chcących skorzystać z własnych notebooków lub smartfonów. Udostępnione łącze może być zrealizowane np. poprzez łącze WiFi. Dla uproszczenia będę nazywał taką sieć: Gość, sieć dla gości.

Założenia:

- sieć dla gości jest całkowicie odseparowana od lokalnych sieci firmowych

- dostęp do sieci Gość nie wymaga autentykacji ale wymaga zaakceptowania regulaminu (akceptacja regulaminu jest konieczna co 45 minut)

- przydzielanie adresów IP zrealizowane jest poprzez serwis DHCP i tylko hosty które otrzymają adres z DHCP mają możliwość skorzystania z Internetu

- dostępne usługi to http i https

- ruch jest kontrolowany poprzez IPS profilem innym niż profil dla pracowników firmy

- ruch jest filtrowany filtrami innymi niż filtry dla pracowników firmy

- filtrowany jest ruch http i https

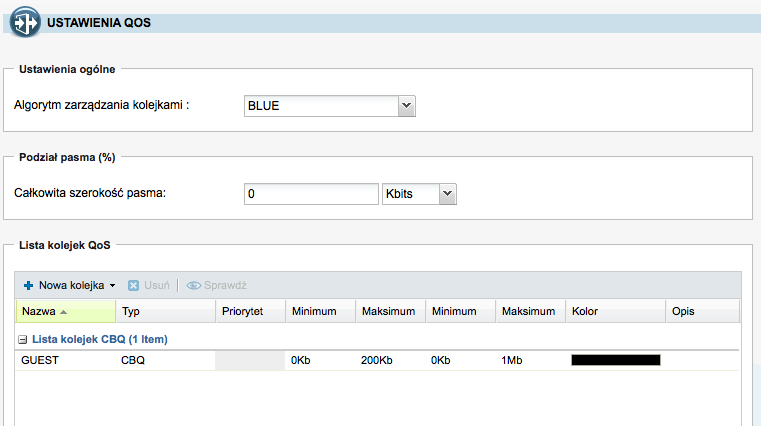

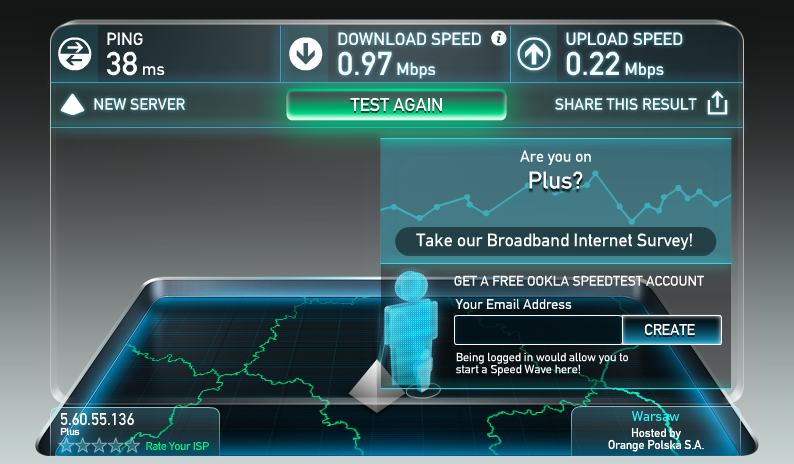

- całkowite pasmo jakie mogą zająć komputery gości to 1Mbps download i 200 Kbps upload

Realizacja

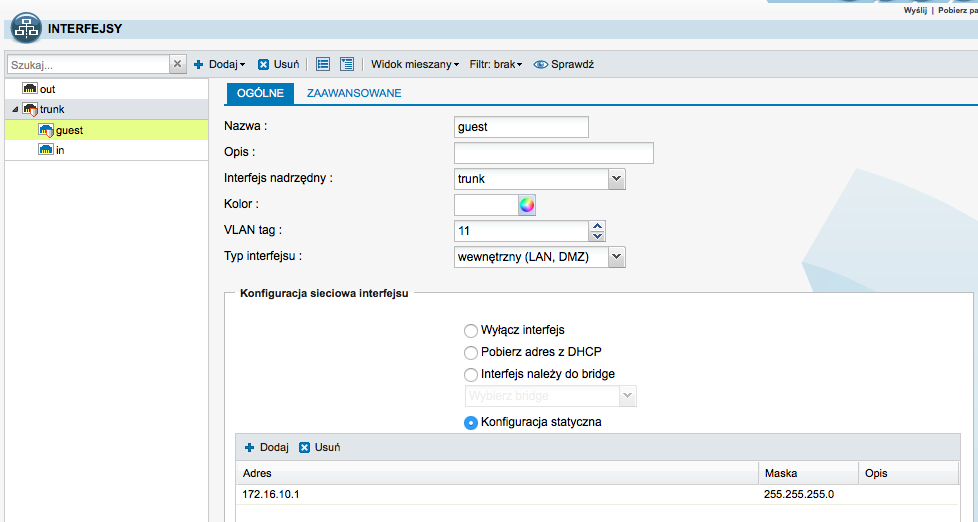

Dla sieci typu Gość dedykujemy oddzielny interfejs urządzenia STORMSHIELD, interfejs ten nie powinien być wspólny w jednej domenie rozgłoszeniowej jak domeny rozgłoszeniowe sieci firmowych (oodzielny switch, VLAN lub bezpośrednie podłączenie do interfejsu urządzenia typu AP):

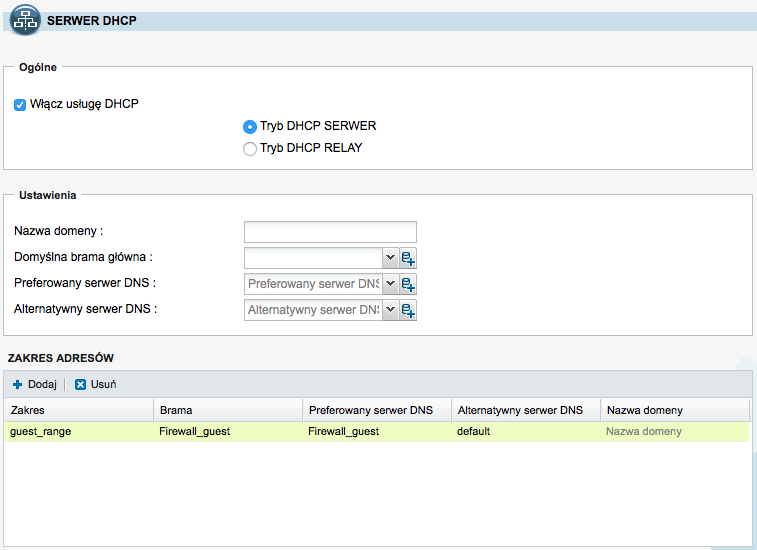

Konfigurujemy serwis DHCP (usługa DNS będzie realizowana przez DNS PROXY Stormshild’a):

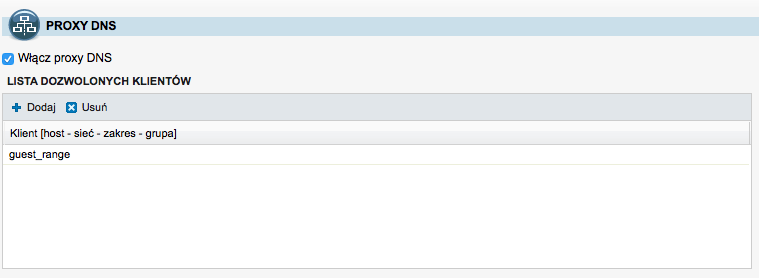

Uruchamiamy i konfigurujemy DNS Proxy dla hostów z DHCP sieci dla gości:

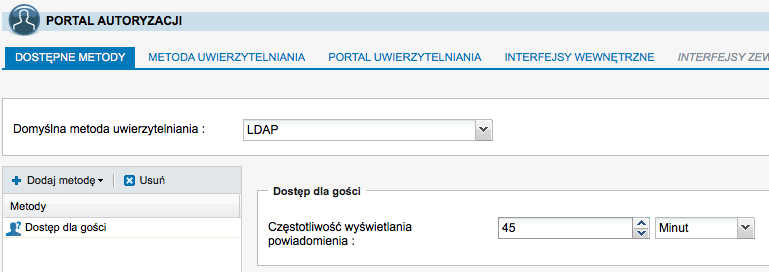

Dodajemy nową metodę uwierzytelniania (Dostęp dla gości) oraz ustawiamy czas ponawiania konieczności akceptacji regulaminu:

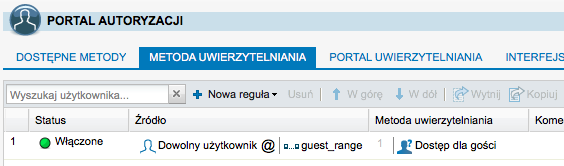

Dodajemy regułę metody uwierzytelniania dla hostów z sieci gości:

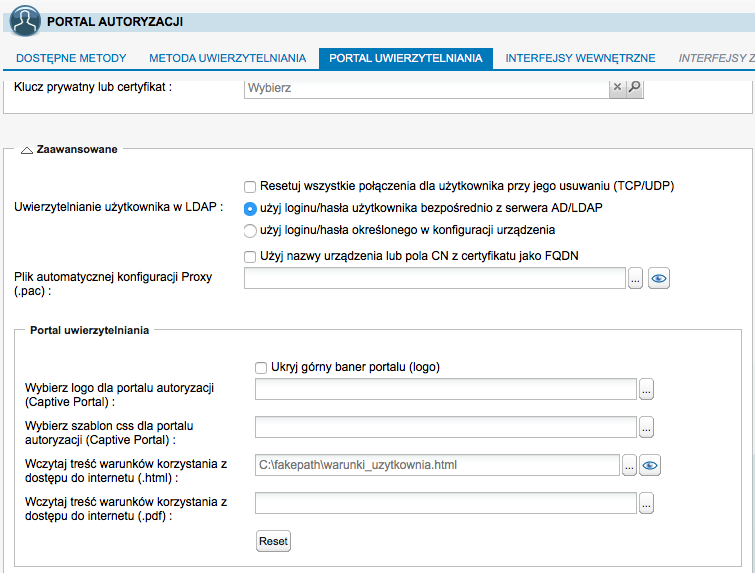

Aktywujemy porta uwierzytelniania (Captive Portal) na interfejsach wewnętrznych oraz aplikujemy do urządzenia treść regulaminu:

przykładowy regulamin w formacie html można pobrać: warunki_uzytkownia

Konfigurujemy kolejkę QoS:

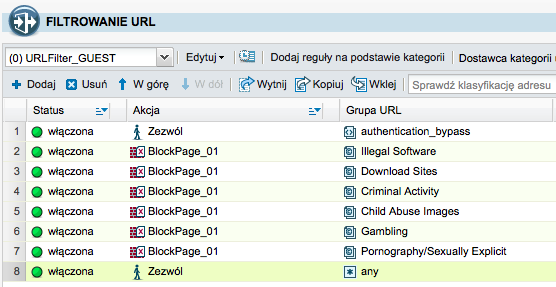

Tworzymy odrębny filtr URL dla ruchu http i rozszyfrowanego https (możemy użyć również innego niż dla pracowników komunikatu o blokadzie strony – BlockPage):

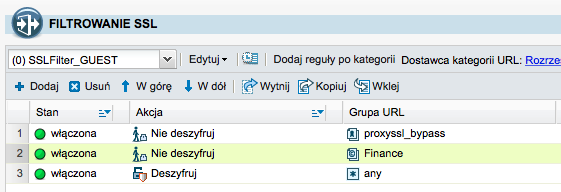

Tworzymy odrębny filtr SSL, dobrym obyczajem będzie nie rozszyfrowywanie stron banków:

Tworzymy zestaw reguł na zaporze (firewall) podłaczając wcześniej skonfigurowane filtry oraz kolejkę QoS (reguły kontrolujemy innym niż dla sieci firmowych profilem IPS):

REGUŁA 1. zapewnia dostęp do DNS Proxy

REGUŁA 2. reguła sterująca deszyfracją ruchu ssl (filtr SSL dodaje wyjątki dla deszyfracji)

REGUŁA 3. przekierowanie na Captive Portal użytkowników którzy nie zaakceptowali regulaminu (kategoria URL authentication_bypass dodaje wyjątki dla stron do których dostęp nie wymaga akceptacji regulaminu np. strona naszej firmy) – strony otwierane po https

REGUŁA 4. przekierowanie na Captive Portal użytkowników którzy nie zaakceptowali regulaminu (kategoria URL authentication_bypass dodaje wyjątki dla stron do których dostęp nie wymaga akceptacji regulaminu np. strona naszej firmy) – strony otwierane po http

REGUŁA 5. właściwa obsługa ruchu http z ograniczeniem przepustowości, filtrowanie URL

REGUŁA 6 właściwa obsługa ruchu https z ograniczeniem przepustowości, filtrowanie URL

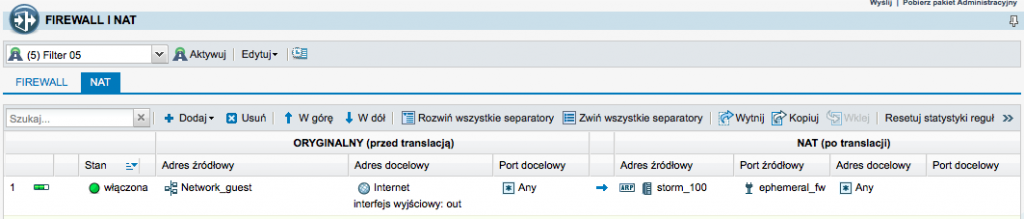

Tworzymy maskaradę (PAT) dla sieci gości (jeżeli dysponujemy więcej niż jednym adresem publicznym dobrym pomysłem będzie „wypuszczenie” gości w świat przez inny adres publiczny niż ten wykorzystywany dla maskarady sieci firmowych):

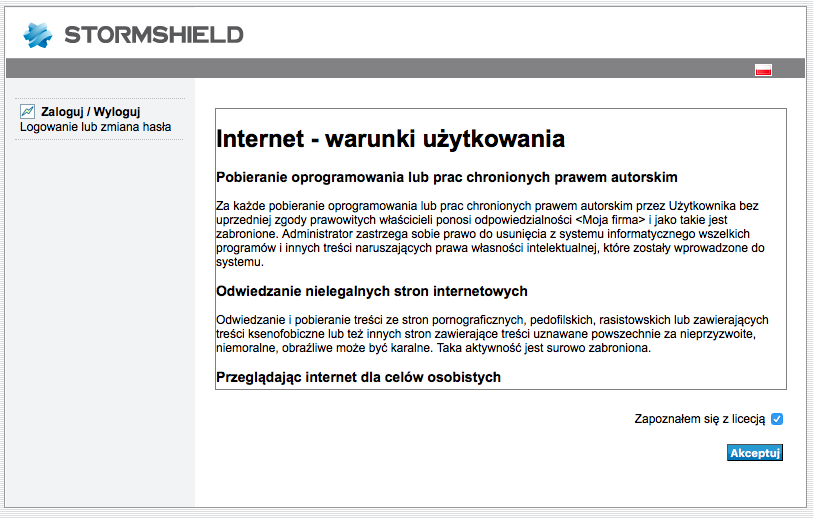

Testujemy działanie konfiguracji :). Po podłączeniu do sieci dla gości, wywołanie strony http/https powinno spowodować wyświetlenie regulaminu. Dopiero po jego akceptacji przejdziemy na żądane strony. Ekran z regulaminem nie pokaże się w gdy użytkownik wywoła strony których URL-e lub strony należące do kategorii finanse (po https).

Ograniczenia

Ruch który zostanie przepuszczony przez authentication_bypass oraz wykluczony z deszyfracji przez filtr SSL nie może być i nie będzie miał ograniczonego pasma.

Pozostały ruch http/http:

Reguły właściwego dostępu do serwisów HTTP/HTTPS (czyli 5 i 6) można uzupełnić o ograniczenie liczby sesji oraz zastosować obiekt harmonogram aby załączać te reguły np. tylko na czas pracy firmy. Dysponując łączem rezerwowym można „wypuścić” ruch dla gości (PBR na regułach 5 i 6) na to łącze.

- Paweł Grzelewski